Ransomware é uma nova forma de malware que bloqueia o acesso do usuário aos seus arquivos ou ao dispositivo, exigindo um pagamento online anônimo para que o acesso seja restaurado.

Já se perguntou sobre o que é todo o barulho sobre o ransomware? Você escutou sobre ele no escritório ou leu sobre ele nos jornais. Talvez você tenha agora mesmo um pop-up na tela do seu computador avisando sobre uma infecção por ransomware. Bem, se você está curioso para aprender tudo o que há para saber sobre ransomware, você veio ao lugar certo. Nós lhe contaremos as diferentes formas do ransomware, como você pega, de onde veio, quem tem como alvo e o que fazer para se proteger contra isso.

O que é ransomware?

Ransom malware, ou ransomware, é um tipo de malware que impede os usuários de acessarem seu sistema ou arquivos pessoais e exige o pagamento do resgate (ransom) para recuperar o acesso. As primeiras variantes do ransomware foram desenvolvidas no final da década de 1980, e o pagamento deveria ser enviado via correio tradicional. Hoje, os autores do ransomware demandam que o pagamento seja enviado via criptomoeda ou cartão de crédito.

Como você pega o ransomware?

Existem várias portas de entrada diferentes para o ransomware infectar o seu computador. Um dos métodos mais comuns hoje é através de spam malicioso, ou malspam, que é um e-mail não solicitado usado para entregar malware. O e-mail pode incluir armadilhas em anexo, como PDFs ou documentos do Word. Também podem conter links para sites maliciosos.

Malspam utiliza engenharia social a fim de enganar as pessoas para abrirem anexos ou clicarem em links que aparentam ser legítimos – seja parecendo ser de uma instituição confiável ou de um amigo. Criminosos cibernético usam engenharia social em outros tipos de ataques de ransomware, como se passarem pelo FBI, para fazer com que os usuários paguem uma quantia de dinheiro para desbloquear seus arquivos.

Outro método popular de infecção, que atingiu seu pico em 2016, é a propaganda maliciosa. Propaganda maliciosa, ou malvertising, é o uso de publicidade on-line para distribuir malwares com pouca ou nenhuma necessidade de interação do usuário. Ao navegar na web, mesmo em sites legítimos, os usuários podem ser direcionados para servidores criminosos sem precisarem clicar em um anúncio. Esses servidores catalogam detalhes sobre computadores e locais das vítimas e, em seguida, selecionam o malware mais adequado para enviar. Frequentemente esse malware é um ransomware.

Infográfico de Propaganda maliciosa e ransomware.

A propaganda maliciosa muitas vezes usa um iframe infectado, ou elemento de página da Web invisível, para fazer seu trabalho. O iframe redireciona para uma página de destino de exploit e um código malicioso ataca o sistema a partir da página de destino via kit de exploits. Tudo isso acontece sem o conhecimento do usuário, e é por isso que muitas vezes é chamado de drive-by-download (conduzir através de download).

Tipos de ransomware

Existem três tipos principais de ransomware que variam em termos de severidade, desde um perigo levemente perturbador até Crise de mísseis cubanos. Eles são:

Scareware

Scareware, na verdade, não é muito assustador (scary). Inclui softwares de segurança trapaceiros e fraudes de suporte técnico. Você pode receber uma mensagem pop-up alegando que o malware foi descoberto e a única maneira de se livrar dele é pagando. Se você não fizer nada, provavelmente continuará sendo bombardeado por pop-ups, mas seus arquivos estão, em essência, seguros.

Um programa legítimo de segurança cibernética não faria solicitações aos clientes dessa maneira. Se você ainda não possui o software desta empresa no seu computador, então eles não estarão monitorando seu computador em relação à infecção por ransomware. Se você possui um software de segurança, você não precisaria pagar para remover a infecção – você já pagou o software para fazer esse trabalho.

Bloqueadores de tela

Atualize para o nível de alerta laranja contra esses caras. Quando o ransomware de bloqueio de tela invade seu computador, isso significa que você está completamente paralisado fora do seu PC. Ao inicializar o seu computador, uma janela do tamanho da tela aparecerá, muitas vezes acompanhada por selo do FBI ou do Departamento de Justiça Americano, que aparenta ser oficial, dizendo que uma atividade ilegal foi detectada em seu computador e você deve pagar uma multa. No entanto, o FBI não impediria seu acesso ao computador ou exigiria o pagamento por conta de atividades ilegais. Se eles suspeitassem de pirataria, pornografia infantil ou outros crimes cibernéticos, eles utilizariam os meios legais apropriados.

Ransomware de criptografia

Este é o tipo de coisa realmente desagradável. Estes são os caras que pegam seus arquivos e os encriptam, exigindo pagamento para descriptografar e devolver. A razão pela qual esse tipo de ransomware é tão perigoso é porque, uma vez que os criminosos cibernéticos tomam posse dos seus arquivos, nenhum software de segurança ou restauração do sistema pode devolvê-los. A menos que você pague o resgate – para a maioria deles, eles se foram. E mesmo que você pague, não há garantia de que os criminosos cibernéticos vão lhe dar esses arquivos de volta.

Últimos ataques de ransomware

- Europol: Ransomware permanece a principal ameaça no relatório IOCTA

- Ransomware continua a invadir cidades e empresas

- Trojans, ransomware dominam o cenário de educação sobre ameaças em 2018–2019

História do ransomware

O primeiro ransomware, conhecido como PC Cyborg ou AIDS, foi criado no final da década de 1980. O PC Cyborg criptografava todos os arquivos no C: diretório depois de 90 reinicializações, e depois solicitava ao usuário renovar sua licença enviando $ 189 por correio para a PC Cyborg Corp. A criptografia usada era simples o suficiente para ser revertida, por isso representava uma ameaça pequena para aqueles que eram experientes com computador.

Com poucas variantes aparecendo nos 10 anos seguintes, uma verdadeira ameaça de ransomware não entraria em cena até 2004, quando o GpCode usou criptografia RSA fraca para conter arquivos pessoais em troca de resgate.

Em 2007, o WinLock inaugurou o surgimento de um novo tipo de ransomware que, em vez de criptografar arquivos, bloqueou as pessoas de usarem seus computadores. O WinLock assumia a tela da vítima e exibia imagens pornográficas. Então, exigia o pagamento através de um SMS pago para removê-los.

Com o desenvolvimento da família de ransomware Reveton em 2012 apareceu uma nova forma de ransomware: ransomware de agentes da lei. As vítimas teriam seus computadores bloqueados e mostravam uma página de visual oficial, que incluía credenciais para agências de cumprimento da lei, como o FBI e a Interpol. O ransomware alegaria que o usuário cometeu um crime, como hackear computador, baixar arquivos ilegais ou mesmo estar envolvido com pornografia infantil. A maioria das famílias de ransomware de cumprimento da lei exigiam que uma multa, variando de US$ 100 a US $ 3.000, fosse paga com um cartão pré-pago, como o UKash ou o PaySafeCard.

Os usuários leigos não sabiam o que fazer com isso e acreditavam que eles estavam sob investigação real das instituições de cumprimento da lei. A tática de engenharia social, agora referida como culpa inferida, fazia o usuário questionar sua própria inocência e, para não ser acusado de uma atividade que não se orgulha, pagava o resgate para que tudo desaparecesse.

Em 2013, o CryptoLocker relembrou o mundo do ransomware de criptografia – mas desta vez ele era muito mais perigoso. CryptoLocker usou criptografia de grau militar e armazenou a chave necessária para desbloquear os arquivos em um servidor remoto. Isso significava que era praticamente impossível que os usuários recuperassem seus dados sem o pagamento do resgate. Este tipo de ransomware de criptografia ainda está em voga hoje, já que foi provado ser uma ferramenta incrivelmente eficiente para os criminosos cibernéticos ganharem dinheiro. Os ataques de Ransomware em grande escala, como o WannaCry em maio de 2017 e o Petya, em junho de 2017, usaram o ransomware de criptografia para enganar usuários e empresas em todo o mundo.

No final de 2018, Ryuk roubou a cena dos ransomware com uma série de ataques aos jornais americanos e à empresa de água e esgoto da Carolina do Norte. Em uma virada interessante, os sistemas atingidos foram infectados primeiro com Emotet ou TrickBot, dois Trojans que roubam informações e que agora são usados para instalar outras formas de malware como Ryuk, por exemplo. O diretor do Malwarebytes Labs, Adam Kujawa, especula que o Emotet e o TrickBot estão sendo usados para encontrar alvos de alto valor. Uma vez que o sistema está infectado e identificado como um bom alvo para ransomware, o Emotet/TrickBot reinfecta o sistema com o Ryuk.

Ransomware no Mac

Aprenda sobre o KeRanger, o primeiro ransomware verdadeiro para o Mac.

Personagens que não podem ser deixados de fora do jogo do ransomware, os autores de malware do Mac liberaram o primeiro ransomware para Mac OS em 2016. Chamado de KeRanger, o ransomware infectou um aplicativo chamado Transmission que, quando lançado, copiava arquivos maliciosos que permaneciam sendo executados em silêncio em segundo plano por três dias até vir a tona e criptografar os arquivos. Felizmente, o programa embutido anti-malware da Apple, XProtect, lançou uma atualização logo após o descobrimento do ransomware que o impediria de infectar os sistemas dos usuários. No entanto, o Ransomware do Mac não é mais teórico.

Ransomware no celular

Nada ocorreu até o auge do temível CryptoLocker e outras famílias similares em 2014, quando o ransomware foi visto em larga escala em dispositivos móveis. O ransomware móvel geralmente exibe uma mensagem de que o dispositivo foi bloqueado devido a algum tipo de atividade ilegal. A mensagem indica que o telefone será desbloqueado depois que uma taxa for paga. O ransomware móvel geralmente é pego através de aplicativos maliciosos e requer que você inicialize o telefone no modo de segurança e exclua o aplicativo infectado para recuperar o acesso ao seu dispositivo móvel.

Quem é o alvo dos criadores de ransomware?

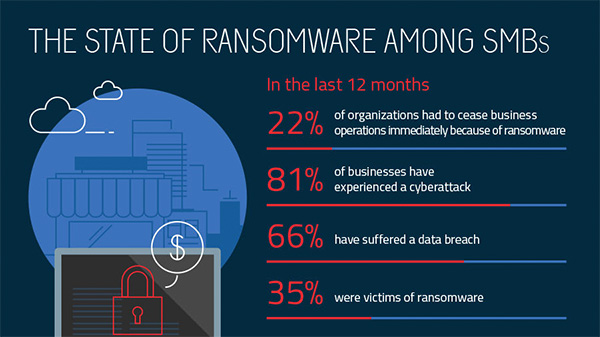

Quando o ransomware foi introduzido (e depois reintroduzido), suas vítimas iniciais foram sistemas individuais (também conhecidos como pessoas comuns). No entanto, os criminosos cibernéticos começaram a perceber todo o seu potencial quando lançaram ransomwares para empresas. O Ransomware foi tão bem sucedido contra as empresas, interrompendo a produtividade e resultando em dados e receita perdidos, que seus autores voltaram a maioria de seus ataques contra eles. No final de 2016, 12,3 por cento das detecções globais em empresas eram ransomware, enquanto apenas 1,8 por cento das detecções em consumidores em todo o mundo eram ransomware. E até 2017, 35% das pequenas e médias empresas passaram por um ataque de ransomware.

Relatório de Ransomware em pequenas e médias empresas.

Geograficamente, os ataques de ransomware ainda estão focados nos mercados ocidentais, com o Reino Unido, EUA e Canadá posicionados como os três principais países alvo, respectivamente. Tal como acontece com os outros invasores, os autores de ransomware seguirão o dinheiro, então eles buscam por áreas que tenham ampla adoção de computadores e uma certa riqueza. À medida que os mercados emergentes na Ásia e América do Sul aceleram seu crescimento econômico, espera-se também um aumento na quantidade de ransomware (e outras formas de malware).

O que fazer se for infectado

A regra número um se você se descobrir que está infectado com um ransomware é nunca pagar o resgate. (Esse é um conselho defendido pelo FBI.) Tudo o que isso faz é encorajar os criminosos cibernéticos a lançarem ataques adicionais contra você ou qualquer outra pessoa. No entanto, você pode conseguir recuperar alguns arquivos criptografados usando descriptografadores gratuitos.

Para ser bem claro: Nem todas as famílias de ransomware tiveram descriptografadores criados, em muitos casos porque o ransomware está utilizando algoritmos avançados e sofisticados de criptografia. E mesmo que haja um descriptografador, nem sempre está claro se é para a versão correta do malware. Você não gostaria de criptografar ainda mais seus arquivos usando o script errado de descriptografia. Portanto, você precisará prestar muita atenção à mensagem de resgate, ou talvez pedir o conselho de um especialista em segurança/TI antes de tentar qualquer coisa.

Outras formas de lidar com uma infecção por ransomware incluem o download de um produto de segurança conhecido para fazer a correção, e a execução de uma verificação para remover a ameaça. Você pode não recuperar seus arquivos, mas você pode ter certeza de que a infecção será limpa. Para o ransomware de bloqueio de tela, uma restauração completa do sistema pode ser suficiente. Se isso não funcionar, você pode tentar executar uma verificação a partir de um CD ou unidade USB inicializável.

Se você quiser testar e impedir uma infecção de ransomware de criptografia em ação, você precisará ficar especialmente atento. Se você notar seu sistema ficando mais lento sem motivo aparente, desligue-o e desconecte-o da Internet. Se, após você inicializar novamente, o malware ainda estiver ativo, ele não poderá enviar ou receber instruções do servidor de comando e controle. Isso significa que sem uma chave ou uma maneira de obter o pagamento, o malware pode ficar inerte. Nesse ponto, baixe e instale um produto de segurança e execute uma verificação completa.

Como se proteger de ransomware

Os especialistas em segurança concordam que a melhor maneira de se proteger de um ransomware é primeiramente evitar que ele ocorra.

Leia sobre as melhores maneiras de prevenir uma infecção por ransomware.

Embora existam métodos para lidar com uma infecção por ransomware, eles são soluções, na melhor das hipóteses, imperfeitas, e muitas vezes exigem muito mais habilidade técnica do que o usuário comum possui. Dessa forma, aqui está o que recomendamos que as pessoas façam para de evitar a ocorrência de ataques de ransomware.

O primeiro passo para a prevenção de ransomware é investir em uma incrível segurança cibernética – um programa com proteção em tempo real projetado para impedir ataques de malware avançados, como o ransomware. Você também deve buscar recursos que protegerão programas vulneráveis contra ameaças (uma tecnologia anti-exploit), e bloquearão o ransomware impedindo-o de manter arquivos reféns (um componente anti-ransomware). Os clientes que estavam usando a versão premium do Malwarebytes para Windows, por exemplo, estavam protegidos de todos os principais ataques de ransomware de 2017.

Em seguida, por mais chato que isso possa ser para você, você precisa criar regularmente backups de segurança de seus dados. Nossa recomendação é usar o armazenamento em nuvem que inclui criptografia de alto nível e autenticação em múltiplos passos. No entanto, você pode comprar drives USB ou um disco rígido externo em que você pode salvar arquivos novos ou atualizados – apenas certifique-se de desconectar fisicamente os dispositivos do seu computador depois de fazer o backup, caso contrário eles também podem ser infectados com o ransomware.

Em seguida, certifique-se de que seus sistemas e softwares estão atualizados. O ataque do ransomware WannaCry se aproveitou de uma vulnerabilidade em um software Microsoft. Apesar da empresa ter lançado um patch para a brecha de segurança em março de 2017, muitas pessoas não instalaram a atualização – o que os deixou vulneráveis ao ataque. Entendemos que é difícil ficar por dentro de uma lista cada vez maior de atualizações dentro de uma lista cada vez maior de software e aplicativos utilizados em sua vida diária. É por isso que recomendamos alterar as suas configurações para ativar a atualização automática.

Por fim, mantenha-se informado. Uma das maneiras mais comuns de infecção dos computadores por ransomware é através de engenharia social. Eduque-se (e eduque também seus funcionários, se você for proprietário de uma empresa) sobre como detectar malspam, sites suspeitos e outros golpes. E, acima de tudo, pratique o bom senso. Se parece suspeito, provavelmente é.

Fonte: https://br.malwarebytes.com/

Foto: Freepik